Client Side Prototype Pollution

使用自动工具发现

调试属性使用位置

// Stop debugger where 'potentialGadget' property is accessed

Object.defineProperty(Object.prototype,'potentialGadget', {__proto__:null, get(){

console.trace();

return 'test';

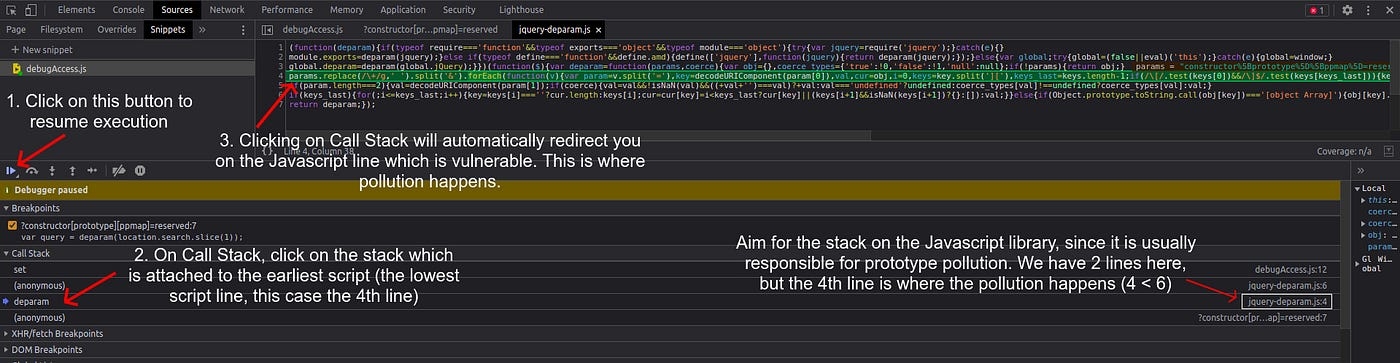

}})寻找原型污染的根本原因

查找脚本工具

在Mithil库代码中查找PP工具的示例

重新编译用于易受攻击库的有效载荷

通过PP绕过HTML消毒器

参考资料

最后更新于