PHP - Useful Functions & disable_functions/open_basedir bypass

从零开始学习AWS黑客技术,成为专家 htARTE (HackTricks AWS Red Team Expert)!

支持HackTricks的其他方式:

如果您想看到您的公司在HackTricks中被广告或下载PDF格式的HackTricks,请查看订阅计划!

加入 💬 Discord群 或 电报群 或 关注我们的Twitter 🐦 @carlospolopm。

通过向HackTricks和HackTricks Cloud github仓库提交PR来分享您的黑客技巧。

PHP 命令 & 代码执行

PHP 命令执行

注意: 如果其中一些函数被禁用,p0wny-shell php webshell可以自动检查并绕过以下函数。

exec - 返回命令输出的最后一行

echo exec("uname -a");passthru - 将命令输出直接传递给浏览器

echo passthru("uname -a");system - 将命令输出直接传递到浏览器并返回最后一行

echo system("uname -a");shell_exec - 返回命令输出

echo shell_exec("uname -a");``(反引号)- 与 shell_exec() 相同

echo `uname -a`popen - 打开一个读取或写入管道到一个命令的进程

proc_open - 类似于 popen(),但具有更高程度的控制

preg_replace

pcntl_exec - 执行一个程序(默认情况下,在现代和不太现代的PHP中,您需要加载pcntl.so模块才能使用此函数)

mail / mb_send_mail - 此函数用于发送邮件,但也可以被滥用以在$options参数中注入任意命令。这是因为php mail函数通常调用系统内的sendmail二进制文件,并允许您添加额外选项。但是,您将无法看到执行命令的输出,因此建议创建一个将输出写入文件的shell脚本,使用mail执行它,并打印输出:

dl - 此函数可用于动态加载 PHP 扩展。这个函数并不总是存在,因此在尝试利用它之前,应该检查它是否可用。阅读此页面以了解如何利用此函数。

PHP 代码执行

除了 eval 外,还有其他执行 PHP 代码的方法:include/require 可用于以本地文件包含和远程文件包含漏洞的形式进行远程代码执行。

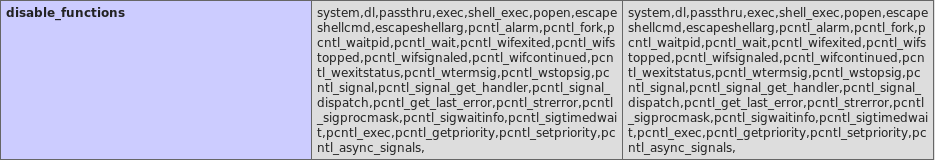

disable_functions & open_basedir

Disabled functions 是可以在 PHP 的 .ini 文件中配置的设置,它将禁止使用指定的函数。Open basedir 是指示 PHP 可以访问的文件夹的设置。

PHP 设置通常配置在路径 /etc/php7/conf.d 或类似位置。

这两个配置可以在 phpinfo() 的输出中看到:

open_basedir Bypass

open_basedir 将配置 PHP 可以访问的文件夹,您将无法在这些文件夹之外的任何地方写入/读取/执行任何文件,但您也无法列出其他目录。

但是,如果您以某种方式能够执行任意 PHP 代码,您可以尝试以下一小段代码来尝试绕过限制。

使用 glob:// 绕过列出目录

在这个第一个示例中,使用 glob:// 协议和一些路径绕过:

注意1:在路径中,您还可以使用/e??/*来列出/etc/*和任何其他文件夹。

注意2:看起来代码的一部分是重复的,但这实际上是必要的!

注意3:此示例仅用于列出文件夹,而不是读取文件

完整的 open_basedir 绕过,滥用 FastCGI

如果您想了解更多关于 PHP-FPM 和 FastCGI的信息,可以阅读此页面的第一部分。

如果**php-fpm已配置,您可以滥用它来完全绕过open_basedir**:

请注意,您需要做的第一件事是找到php-fpm 的 unix 套接字所在的位置。它通常位于/var/run下,因此您可以使用上面的代码列出目录并找到它。

代码来自这里。

这些脚本将与php-fpm的unix套接字通信(通常位于/var/run,如果使用fpm)。open_basedir设置将被发送的PHP_VALUE属性覆盖。

请注意eval如何用于执行您在cmd参数中发送的PHP代码。

还请注意注释的第324行,您可以取消注释它,有效负载将自动连接到给定的URL并执行其中包含的PHP代码。

只需访问http://vulnerable.com:1337/l.php?cmd=echo file_get_contents('/etc/passwd');即可获取/etc/passwd文件的内容。

您可能会认为,就像我们覆盖了open_basedir配置一样,我们可以覆盖disable_functions。好吧,尝试一下,但不会起作用,显然**disable_functions只能在.ini php**配置文件中配置,您使用PHP_VALUE进行的更改对此特定设置不起作用。

disable_functions绕过

如果您设法在机器内部执行PHP代码,您可能希望进一步执行任意系统命令。在这种情况下,通常会发现大多数或所有允许执行系统命令的PHP函数已在disable_functions中禁用。

因此,让我们看看您如何绕过此限制(如果可以)

自动绕过发现

您可以使用工具https://github.com/teambi0s/dfunc-bypasser,它将指示您可以使用哪个函数(如果有)来绕过disable_functions。

使用其他系统函数绕过

只需返回本页开头,检查是否有任何未被禁用且在环境中可用的命令执行函数。如果找到其中之一,您将能够使用它来执行任意系统命令。

LD_PRELOAD绕过

众所周知,PHP中的一些函数,如mail(),将在系统内部执行二进制文件。因此,您可以滥用它们使用环境变量LD_PRELOAD来使它们加载一个可以执行任意操作的任意库。

可用于使用LD_PRELOAD绕过disable_functions的函数

mailmb_send_mail:在安装了php-mbstring模块时有效。imap_mail:如果存在php-imap模块,则有效。libvirt_connect:需要php-libvirt-php模块。gnupg_init:在安装了php-gnupg模块时可用。new imagick():此类可被滥用以绕过限制。详细的利用技术可以在综合的这里的写作中找到。

您可以在这里找到用于查找这些函数的模糊测试脚本。

这是一个您可以编译以滥用LD_PRELOAD环境变量的库:

使用Chankro绕过

为了利用这个配置错误,您可以使用Chankro。这是一个工具,将生成一个您需要上传到易受攻击服务器并执行的PHP利用(通过Web访问)。

Chankro将在受害者磁盘中写入您想要执行的库和反向shell,并使用**LD_PRELOAD技巧 + PHP mail()**函数来执行反向shell。

请注意,为了使用Chankro,mail和putenv不能出现在disable_functions列表中。

在以下示例中,您可以看到如何为arch 64创建一个Chankro利用,它将执行whoami并将输出保存在_tmp/chankro_shell.out_中,Chankro将在_tmp中写入库和有效载荷,最终的利用将被命名为bicho.php(这是您需要上传到受害者服务器的文件):

PHP Useful Functions - disable_functions & open_basedir Bypass

disable_functions Bypass

When the disable_functions directive is set in PHP configuration to restrict certain functions, you can bypass this restriction using various techniques. One common method is to use the pcntl_exec function, which allows executing other programs on the server. Another approach is to leverage the dl function to dynamically load a PHP extension that includes the disabled functions.

open_basedir Bypass

The open_basedir directive restricts the files that PHP can access based on the specified directory path. To bypass this restriction, you can use techniques like exploiting symbolic links (symlinks) to access files outside the restricted directory or utilizing functions that can read files without being restricted by open_basedir.

Remember to always use these techniques responsibly and only in authorized penetration testing scenarios.

如果发现mail函数被禁用,您仍然可以使用mb_send_mail函数。 有关此技术和Chankro的更多信息,请访问:https://www.tarlogic.com/en/blog/how-to-bypass-disable_functions-and-open_basedir/

使用PHP功能进行“绕过”

请注意,使用PHP您可以读取和写入文件,创建目录并更改权限。 甚至可以转储数据库。 也许使用PHP来枚举主机,您可以找到升级权限/执行命令的方法(例如读取某些私有ssh密钥)。

我创建了一个Webshell,可以非常轻松地执行这些操作(请注意,大多数Webshell也会为您提供这些选项):https://github.com/carlospolop/phpwebshelllimited

模块/版本相关的绕过方式

如果正在使用某个特定模块或利用某个特定的PHP版本,有几种绕过disable_functions的方法:

5.* - 可通过对PoC进行轻微更改来利用

7.0 - 截至目前的所有版本

7.1 - 截至目前的所有版本

7.2 - 截至目前的所有版本

7.3 - 截至目前的所有版本

7.4 - 截至目前的所有版本

8.0 - 截至目前的所有版本

自动化工具

以下脚本尝试了这里评论的一些方法: https://github.com/l3m0n/Bypass_Disable_functions_Shell/blob/master/shell.php

其他有趣的PHP函数

接受回调的函数列表

这些函数接受一个字符串参数,该参数可用于调用攻击者选择的函数。根据函数,攻击者可能有或没有传递参数的能力。在这种情况下,可以使用信息泄露函数如phpinfo()。

信息泄露

大多数这些函数调用不是漏洞点。但如果返回的任何数据对攻击者可见,这可能是一个漏洞。如果攻击者可以查看 phpinfo(),那肯定是一个漏洞。

其他

文件系统函数

根据 RATS,php 中的所有文件系统函数都很糟糕。其中一些对攻击者似乎并不是很有用。而另一些比你想象的更有用。例如,如果 allow_url_fopen=On,那么可以将 url 用作文件路径,因此调用 copy($_GET['s'], $_GET['d']); 可以用于在系统的任何位置上传 PHP 脚本。此外,如果网站容易受到通过 GET 发送的请求的影响,那么这些文件系统函数中的每一个都可以被滥用,通过您的服务器将攻击通道到另一个主机。

打开文件系统处理程序

写入文件系统(部分结合读取)

从文件系统读取

从零开始学习AWS黑客技术 htARTE(HackTricks AWS红队专家)!

其他支持HackTricks的方式:

如果您想看到您的公司在HackTricks中做广告或下载PDF格式的HackTricks,请查看订阅计划!

加入 💬 Discord群 或 电报群 或 关注我们的Twitter 🐦 @carlospolopm。

通过向HackTricks和HackTricks Cloud github仓库提交PR来分享您的黑客技巧。

最后更新于